Взлом корпоративной почты: примеры фишинга, виды, защита

Корпоративная почта — одна из главных точек входа злоумышленников.

Современные атаки идут не только через «массовую» рассылку, но и через персональный фишинг и Business Email Compromise (BEC) — когда имитируют руководителей, поставщиков или сервисы, чтобы вынудить сотрудника компании перевести деньги или раскрыть данные. BEC признан одним из самых масштабных видов интернет-мошенничества и активно используется против компаний.

Ниже — подробная практическая статья с реальными примерами, признаками, мерами защиты и пошаговой инструкцией на случай, если пароль всё же попал в руки злоумышленников.

Какие бывают способы взлома почты

CEO Fraud / "Письмо от руководителя"

Злоумышленник подделывает email или получает доступ к почте генерального директора. Просит бухгалтерию срочно перевести деньги на «новый счёт» или выслать локальные документы. Часто сопровождается указанием срочности и секретности, чтобы избежать проверок.

Мошеннический счет / поддельный поставщик

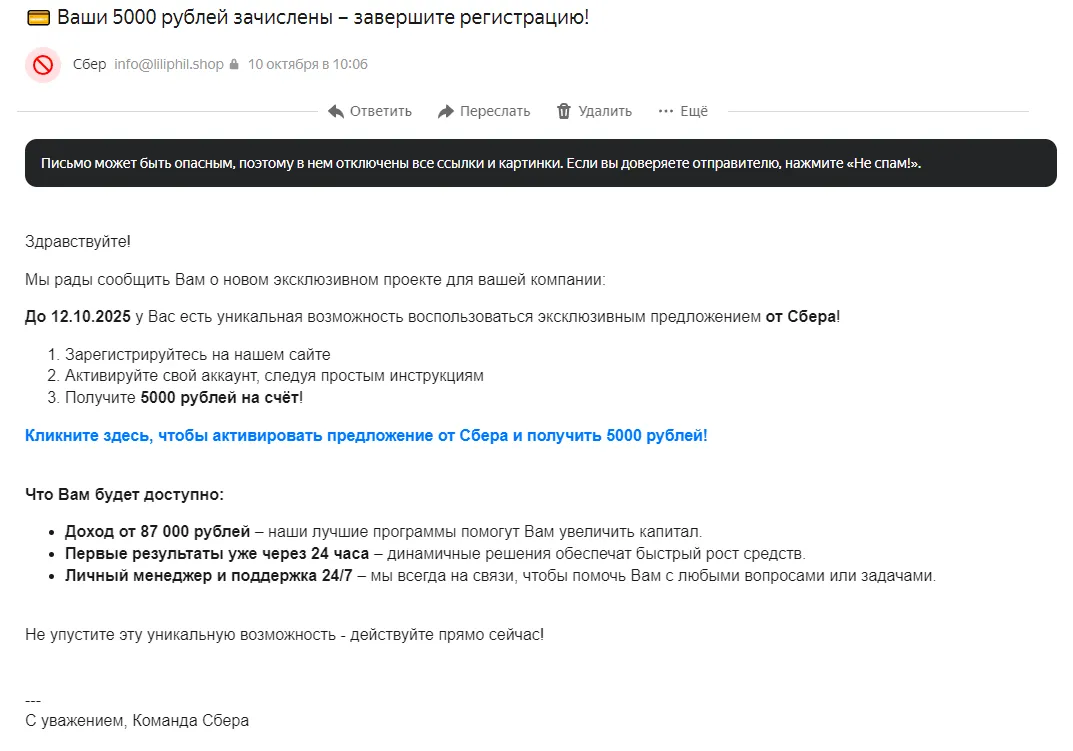

Жертве приходит письмо от якобы поставщика с новым счетом или ссылкой на «новые реквизиты». После перехода по ссылке вводятся логин/пароль (фишинговая форма) или запускается вредоносный файл.

Взлом почтового аккаунта и рассылка от его имени

Мошенник получает доступ к сотруднику (через утекшие пароли, фишинг или вредоносное ПО), отправляет похожие письма партнёрам/клиентам или ставит пересылку входящих сообщений на внешний адрес, чтобы незаметно перехватывать переписку.

OAuth-фишинг / вредоносные приложения

Пользователь «разрешает» стороннему приложению доступ к почте (через OAuth). После предоставления разрешений злоумышленник получает постоянный доступ к письмам без знания пароля.

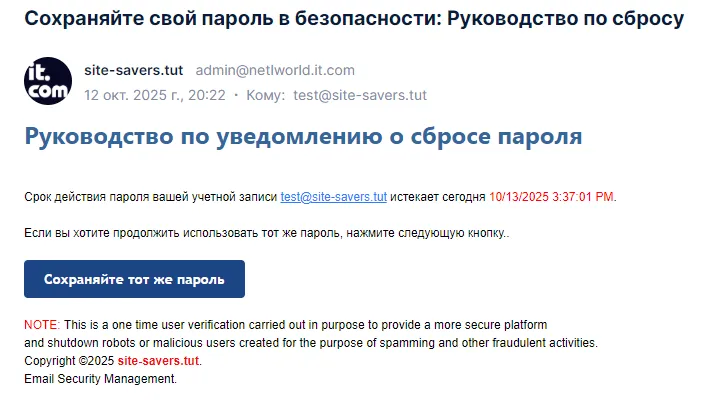

Как распознать фишинговое письмо — признаки

Внешний вид и содержание письма

- Срочность, просьба не обсуждать с коллегами(руководством).

- Запросы на перевод денежных средств, изменение реквизитов, отправку конфиденциальных документов, неизвестные договора и счета.

- Отличающаяся грамматика/стилистика от проверенных поставщиков (руководства), иногда — специально корректная, если взлом целенаправленный.

Технические признаки

- Адрес отправителя и «Имя» не совпадают (например: ivanov@yandex.com, а отображается как yandex@ivanov.ru). Наведите курсор на адрес — проверьте реальный домен.

- URL-адреса ведут на похожие домены/символы-замены (например, yandex.com и yamdex.com) — всегда проверяйте ссылки.

- Вложение — файлы в .doc/.xls, исполняемые файлы, архивы с паролем. Не открывайте такие вложения в письме, если не уверены.

Техническая защита — что настроить в компании (обязательное минимум и продвинутые меры)

Базовый минимум (обязателен):

- MFA для всех учётных записей (желательно не SMS, а приложения-аутентификаторы или аппаратные ключи). MFA существенно снижает риск взлома.

- SPF, DKIM и DMARC — настроить и постепенно повышать политику DMARC до quarantine/reject, чтобы уменьшить риск подделки домена.

- Ограничение внешней автоматической пересылки и мониторинг правил почтовых ящиков.

Дополнительные (рекомендуемые) меры:

- Защищённый доступ к почтовым ящикам: запрет на внешнюю аутентификацию (IMAP/POP/SMTP без современных механизмов).

- Организовать защиту от вредоносных вложений и ссылок, от непроверенных отправителей писем.

- Ограничение использования OAuth-приложений. Удалять/блокировать ненужные сторонние приложения.

- Резервирование и логирование — включить аудит логов почты и аутентификации, хранить логи для анализа.

Организационные меры

- Фишинг-тренинги и регулярные проверки — учат не только техническим аспектам, но и помогают изучать человеческие факторы.

- Политики по подтверждению финансовых операций (например, двухфакторное подтверждение транзакций, звонок на номер руководителя).

- Планы реагирования на инциденты и регламент уведомления сотрудников/клиентов/регуляторов.

Что делать немедленно, если пароль был передан

Шаги сотрудника — немедленно

- Сообщить в тех. отдел.

- Сменить пароль на взломанной учетной записи с другого безопасного устройства. Если смена невозможна — сообщите администратору, чтобы реализовали блокировку.

- Включить/проверить MFA (если не был включён). При включении — использовать приложение-аутентификатор или ключ.

- Проверить и удалить все неизвестные правила и пересылки во входящих. Удалите любые неизвестные внешние пересылки.

- Проверить подключённые сторонние приложения (OAuth) и отозвать права у неизвестных.

- Запустить антивирус и EDR-сканирование на устройстве(ах) — возможен взлом устройства.

- Уведомить контакты, если из вашего почтового ящика могли уйти фишинговые письма — чтобы они не подверглись мошенникам.

Шаги администратора / ИТ-отдела

- Блокировка / временная заморозка учётной записи до завершения разбирательства и выяснения причин.

- Принудительная смена пароля и сброс существующих сессий.

- Удалить/деактивировать вредоносные правила почты и внешние пересылки.

- Проверка логов доступа и почтовых событий: IP-адреса, геолокации, время входов, необычные действия (массовая рассылка, удаление писем).

- Проверка на сторонние приложения и отзыв OAuth-ключей на уровне домена.

- Массовая проверка/восстановление паролей, если злоумышленник мог попытаться сопоставить пароли по другим учёткам (особенно если были использованы общие пароли).

- Провести поиск утечек в письмах — проверить, не отправлялись ли конфиденциальные файлы/данные внешним адресам.

- Информирование пострадавших клиентов/партнёров и, при необходимости, регуляторов/банка (если были финансовые операции).

- При необходимости обратиться в правоохранительные органы и написать заявление.

Другие наши статьи